최근 IT의 추세를 자세히 살펴보면 점차 이동성으로 향하고 있는 것을 볼 수 있다. 비근한 예로 휴대폰 서비스 중에서 가장 이슈가 되고 있는 것이 DMB로 방송을 이동과 더불어서 같이 볼 수 있게 변화해가고 있다. 과거에 "깨끗하고 선명하게 볼 수만 있으면"이라는 소원에서 이동성을 추구하게 된 것이다. 이와 같은 현상은 네트워크 부분에서도 마찬가지로 발생되고 있다.

즉, 이전까지만 해도 사무실 또는 집에 있는 컴퓨터로 네트워크만 되었으면 하던 것이 이제는 움직이면서 인터넷을 하고 싶다는 소망으로 넘어가면서 CPU 제조업체인 INTEL에서도 Centrino라는 무선 전용 CPU를 만들어 낸지 오래됐으며, ISP 업체에서도 무선 LAN 사용자를 위한 서비스를 속속 내고 가입자 유치에 열을 올리고 있다.

그러나 지금까지 모든 IT의 기술이 그랬듯이, 이러한 편리성 뒷면에 보안이라는 문제가 존재하게 되는 것은 자명한 일이다. 본 기사에서는 최근 우리에게 소개되고 사용되기 시작한 무선 인터넷이라 불리우는 WLAN과 관련된 숨겨진 보안 문제점에 대해 파악해보기로 하겠다.

WLAN 보안 무엇이 문제인가?

WLAN의 탄생

Wireless LAN의 역사는 TCP/IP 기술이 그러하듯이 군(軍)에서 시작됐다. 제2차 세계대전 당시 연합군의 무선통신이 독일군에 의해 도청됨에 따라 보안성이 뛰어난 기술개발을 위해 미국방성에 의해 추진된 것이 모태가 되어 2차 대전이 종료된 후에 기술개발이 완료가 됐다.

이러한 군사용 기술이 민간업체로 이관된 것은 1985년이며, 이때의 기술은 FHSS(Frequency Hopping Spread Spectrum) 기술이었다. 이때부터 FHSS 기술을 이용한 2Mbps 속도의 WLAN 시스템이 상용화되기 시작했다. 이때부터 모든 통신기술의 표준을 관할하는 IEEE 802 위원회에 의해 WLAN 시장의 활성화를 위한 WLAN 표준 규격작업이 1992년에서 1997년까지 추진됐으며, 상용화를 위한 가격을 맞추기 위해 1999년 IEEE 802.11b의 WLAN 규격이 제정됐다. 이것이 어찌 보면 처음 민간시장에 나타난 경제성을 따지게 된 WLAN 규격이라 하겠다.

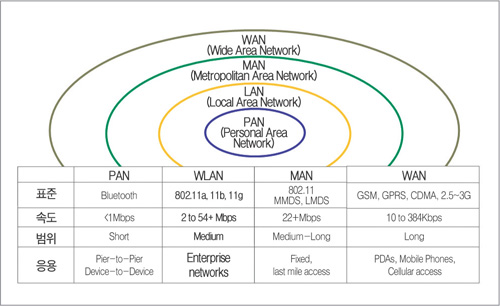

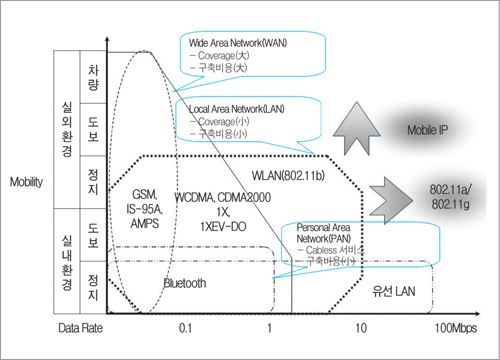

물론 무선 통신기술의 경우 앞서 언급한 802.11b 이외에도 [그림1]과 같이 Bluetooth 등 여러 가지가 존재하지만, 본 기고에서 언급될 Wireless LAN은 Enterprise Network로 가장 많이 언급되고 있는(Internet을 바로 사용할 수 있는) 802.11a, 11b, 11g가 가장 많이 이야기 될 것이다. 그렇다면 이것 이외에도 왜 굳이 우리가 여러가지 무선 네트워크 중에서 802.11 Series로 언급되는 Enterprise 네트워크만을 이야기 하는 지에 대한 설명이 선행돼야 할 것으로 보인다.

여기에는 [그림2]와 같이 구축비용, 고객사용 비용, 데이터 처리속도 등이 이야기 될 것이다. 우리가 언급할 Enterprise Wireless LAN은 현재 비용을 고려했을 때 가장 이동성을 효율적으로 지원해 주는 경우로, 향후 개인 사용자 및 기업의 입장에서 가장 많이 사용될 것으로 여겨지는 부분이다.

[그림1]WLAN의 위치(속도대비 처리범위)

[그림2]WLAN의 위치(비용대비 효용)

| 프로그램명 | 비용 및 시간 절감 |

| 인원 및 장비 재배치의 용이성 | · Cable 재배치 작업이 필요없음(비용절감) · 즉시 네트워크에 연동(시간절감) · 장소 및 공간에 제약이 없음 |

| 확장 용이성 | · 추가 배선작업의 불필요성(비용절감) · 유선연결이 어려운 곳의 케이블링 문제 해결 · 손쉬운 추가 네트워킹 구축 |

| 이동 용이성 | · 셀 반경 안에서 이동하면서 사용가능(30Km/H) · 셀과 셀의 이동에서 사용가능(로밍 기능 지원) |

| 임시 Network 구축 용이성 | · 1회성 및 한시적인 목적에 적합한 솔루션 · 전시회, 홍보관, 군 작전 수행 등 |

| 비용 및 시간 절감 | · 유지 및 보수비용의 절감 · 손쉬운 설치로 인한 시간절감 |

[표1]WLAN의 장점

앞에서 무선 네트워크(WLAN)의 장점을 간략하게나마 설명했는데, 일단 구체적으로 언급이 필요할 것 같다. 그 장점은 [표 1]과 같이 정리될 수 있을 것이다.

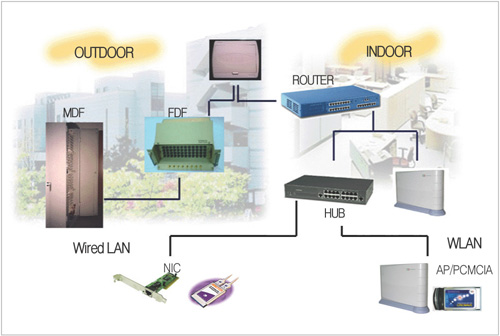

이와 같은 편리함으로 인해 관리자의 상황에서는 기존의 유선 랜과 같이 별도의 케이블링 작업이 필요 없게 된 반면, 사용자의 입장에서는 작업을 이동할 때 마다 케이블을 찾아갈 필요가 없게 된, 즉 기존에 그렇게 요구하던 움직이는 사무실 체제로 돌아서게 된 것이다. 그러나 전체적인 네트워크 구성 측면에서 보았을 때 사내 관리자의 입장에서는 크게 변한 것이 없다.

[그림3]과 같이 기존의 HUB가 위치하던 구간에 Access Point라고 하는 장비가 설치되고, 기존에 HUB와 PC간의 유선 LAN Cable이 무선으로 바뀐 것 이외에는 전체적인 네트워크 구성에서는 변화가 없음에도 불구하고 사용자나 관리자 입장 모두에서는 이러한 것들이 큰 짐을 덜어주게 된 것이다. 어떻게 본다면 Access Point에 HUB를 연결하고 사용자들에게 케이블을 지원하는 것과 비교할 때 큰 차이점은 없게 된 것이다.

그러나 무선 인터넷이라는 것은 이미 언급한 바와 같이 Access Point의 영향을 많이 받기 때문에 개인 사용자의 의지에 따라 작동할 수 있는 상황은 아니고 인프라가 구축이 되어야 하는 면이 많다. 실제 이 부분에 있어 미국의 경우에는 개인 사용자 및 기업 내부에서 우선적으로 지원이 많이 된 반면, 우리나라의 경우에는 무선 인터넷(WLAN) 보다는 휴대 인터넷(휴대폰을 이용한 데이터 서비스)을 선호하는 경향이 있어, 상대적으로 WLAN의 경우에는 기존의 유선 LAN에 비해 아직까지는 국가적인 인프라가 많이 떨어지는 실정이다. 그러나 최근 이러한 추세에서 많이 바뀌어 작년부터 WLAN의 수많은 장점으로 인해 많이 사용되고 있는 추세다. 무선보안을 언급하기 전에 우선 표준과 규격에 대해서 언급해야 할 것이다.

IEEE 802.11 표준 내에 포함된 핵심기술은 DSSS(Direct Sequence Spread Spectrum)이다. DSSS는 1~2Mbps 범위의 무선장치 운영에 적용한다. DSSS 시스템은 11Mbps까지 운영할 수 있지만, 2Mbps 이상에서는 고려되지 않는다. 후속 표준으로 승인된 것이 전송능력을 11Mbps로 향상시킨 IEEE 802.11b이다. 비록 DSSS WLAN이 FHSS WLAN과 상호운용이 가능하다 할지라도 제조업체의 설계변경이 요구된다는 문제점을 지니고 있다. 이러한 경우 IEEE가 해야 할 일은 단지 제조업체의 솔루션에 부합하는 표준을 만드는 것이다.

WLAN 혹은 고속 무선이라 불리우는 IEEE 802.11b는 1, 2, 5.5, 11Mbps에서 동작하는 DSSS 시스템에 적용된다. 모든 802.11b 시스템은 DSSS 시스템인 경우 1~2Mbps 데이터 전송속도를 갖는 802.11을 지원한다는 점에서 이전 장치와 호환이 가능하다. 하위 호환성은 네트워크 카드와 Access Point의 교체 없이 무선 네트워크의 업그레이드를 허용하기 때문에 매우 중요하다.

IEEE 802.11b 장치는 동일 시간 프레임에서 더 많은 양의 데이터를 전송할 수 있는 802.11과는 다른 부호화 기술을 이용해 고속의 데이터 처리율을 제공한다. 802.11 장치의 대부분은 10Mbps 처리율을 갖는 유선 이더넷에 필적할 만한 처리율을 제공하는데 여전히 역부족이며, 일반적으로 2~4Mbps 정도로 동작한다.

802.11a는 5GHz 전송대역에서 동작하는 WLAN 장치를 포함한다. 5GHz 범위에서 사용되는 장치와 2.4GHz 범위에서 동작하는 802.11b 장치와의 상호운용성은 제공되지 않는다. 802.11a는 54Mbps의 데이터 처리율을 제공할 수 있으며, Rate Doubling이라는 특허기술을 이용하면 108Mbps의 처리율을 제공할 수 있으나 일반적인 시장제품의 경우에는 20~26Mbps의 데이터 처리율이 좀 더 일반적인 수준이다.

801.11g는 802.11a와 동일한 처리율(54Mbps)을 제공하고 OFDM(Othogonal Frequency Divisible Multiplexing) 변조기술을 사용하는 802.11g 장치에 대한 하위 호환성을 지원한다. 이러한 이유에서일까, 현재의 국내시장에서는 WLAN을 지원하는 AP의 경우 802.11g를 지원하는 장비가 가장 많이 나오고 있다(아마도 기존에 만들어진 802.11b 네트워크 카드를 그대로 지원하기 때문에 그렇지 않을까 생각한다). 그렇다면 과연 보안의 관점에서는 어떠한 문제가 발생할지 지금부터 한번 알아보자.

[그림3] 유무선을 이용한 통신 구조도

WLAN의 보안

어렵게 생각하면 WLAN에 대해서 크게 혼란스러울 수 있을 것이다. 그러나 앞부분에서 언급했던 바와 같이 무선 인터넷(WLAN)에서도 Access Point와 사용자 PC간의 구간만 기존의 유선 랜 방식과 다르기 때문에 그 부분만을 생각한다면 별로 혼란스러울 것도 없다. 그래서 크게 무선 인터넷(WLAN)에 있어서의 보안을 크게 관리자 입장에서의 보안과 사용자 입장에서의 보안으로 나누어서 생각해 보면 다음과 같지 않을까 싶다.

▶관리자 입장: 허가되지 않은 불법 AP를 설치해 외부 사용자가 내부망에 연결/ 적법한 AP에 불법적으로 접속해 내부망에 연결

▶사용자 입장: 내가 사용하고 있는 망에 누군가가 불법적으로 연결해 도청/ 적법한 사용자에 대한 적절한 접속유지 방안

현실적으로는 위와 같은 문제가 발생할 수 있을 것이다. 즉, 관리자의 입장에서는 불법적으로 내가 관리하고 있는 망에 연결해 사용하는 경우, 이에 대한 파악이 쉽지 않을 것이다. 기존의 유선망과 비교할 경우 로직이나 논리는 동일하지만 눈에 보이지 않는 상황에 도달하기 때문에 찾아내기 힘든 것이다(해킹에 비유하자면 이러한 불법 AP의 경우에는 백도어 정도로 이야기하면 표현이 맞을지 모르겠다).

그렇다면 사용자의 입장에서 가장 큰 것은 스니핑(Sniffing)이 될 수 있을 것이다. '내가 사용하는 무선 인터넷을 통해 남이 내 아이디와 비밀번호를 알아내 나로 도용해 다른 시스템에 연결 한다면'이라는 상상을 할 경우 상당히 불안해 질것이다.

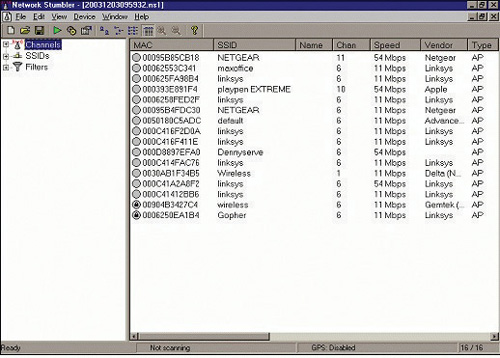

우선 WLAN을 지원하는 Access Point 입장에서 사용자 인증에 관련된 기능을 파악해 볼 필요가 있겠다. 일단 사용자의 입장에서는 WLAN을 이용하기 위해서는 AP에 접근을 해야 하기 때문에 비용부분에 문제가 발생할 수 있다. 그래서 해커의 입장에서는 우선 가용한 AP를 찾아 이를 사용할 수 있도록 하는 것이 가장 첫번째 내용일 것이다. 가장 쉽게 근처에 존재한 Access Point를 찾는 방법은 프로그램을 이용하는 방법으로서 여러가지 프로그램이 존재하지만, 여기에서는 가장 범용적으로 사용되는 Active WLAN Detection 프로그램인 Netstumbler를 한 예로 들어서 설명해 보겠다.

[그림4]와 같이 WLAN용 NIC가 설치된 장비에서 Netstumbler를 실행시키면 주위에 있는 AP들의 존재를 파악해 MAC Address, SSID및 채널수, 제조회사, 속도까지 파악할 수 있는 기능을 한다. 이것이 관리자의 입장에서 사용된다면 불법 AP를 파악할 수 있는 아주 좋은 도구가 될 것이다.

그러나 해커의 입장에서 사용한다면 Netstumber를 이용해 알게 된 AP에 접속해 DHCP로 할당된 정보를 가지고 사내망에 접속해, 필요하다면 몇가지 방법을 이용해 사내 OA망에 침투, 손쉽게 정보를 가지고 나올 수도 있을 것이다. 무선 랜 해킹은 이렇듯 아직까지 인식이 덜 된 상황으로 아주 쉽게 뚫릴 수 있다. 잠시 더 설명을 하기 전에 무선 랜과 관련된 몇가지 용어에 대해 설명을 하고 지나가겠다.

[그림4]Netstumbler를 이용해 주위의 AP를 파악해 내는 화면

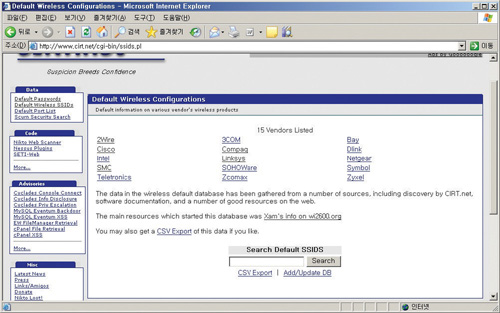

[그림5]Default SSID값을 알아낼 수 있는 사이트

▶ MAC Address: NIC에 할당되는 물리적인 주소로서 AP에 할당된 물리적 주소를 의미한다. 유일한 값을 가지게 되어 접근제어용도로 사용되기도 한다.

▶ SSID: Service Set Identification의 약어로 사용자 단말기(노트북이나 PDA등 무선 LAN을 사용하기 위한 장비)가 접속 네트워크를 사용하기 위해 사용하는 식별자이며 이것이 맞아야 AP와 단말기 간의 통신이 가능하게 된다.

▶ Channel: 주로 802.11b의 네트워크에서 사용되는 것으로 여러 개의 단말과 통신하는 AP의 채널이다. 국가별로 약간씩 수가 다르다(미국은 14개, 한국은 12개).

▶ SNR: RF(Remote Frequency) 신호 대비 노이즈의 비율로 신호강도 정도로 해석된다. AP에서 이 값을 어떻게 맞추느냐에 따라서 한 개의 AP가 커버할 수 있는 물리적인 범위가 달라 질 수가 있다.

쉽게 WLAN에서 발생될 수 있는 해킹 프로세스는 여러 가지가 존재할 수 있겠지만 간략하게 정의하면 다음과 같다.

1.불법적으로 AP에 접속해 내부의 망을 공유 사용

2.AP에 접속해 스니퍼와 같은 툴을 사용, 내부 네트워크에 흐르는 중요 데이터를 캡처함으로써 중요 사용자의 ID/PW를 파악

3.파악된 ID, Password로 시스템에 접근해 주요 정보 획득

주로 이와 같은 내용으로 해킹이 가능하게 된다. 여기서 제일 중요한 관건은 첫번째 불법적으로 AP에 접속해 내부의 망을 공유 하는 것이다. 이러한 형식이 된다면 최근 기업들에서 물리적으로 기업망을 보호하기 위해 내부로 반입되는 장비에 대하여 접근을 금지하고 있음에도 불구하고, 기업 외부에서 노트북으로 접근해 해킹이 가능한 상황이 발생하게 되는 것이다.

이렇듯 WLAN(무선 인터넷)의 경우에는 현재의 편리함만이 주로 이야기 되고, 그밖에 문제가 발생되는 보안은 아직 제대로 파악이 되고 있지 않은 것이다. 그렇다면 WLAN을 사용하기 위한 802.11b에서 언급하고 있는 보안설정 문제점을 파악해 보도록 하겠다. 802.11(b,g)에서의 보안은 사용자 접근제어 및 데이터 암호화를 통한 보안을 지원한다. 이 방법에는 다음과 같은 내부 프로세스가 운용되게 된다.

| 항목 | 내용 |

| Open System | AP와 단말기 간에 어떠한 보안도 갖추어지지 않은 상태로, 네트워크의 성능이 가장 뛰어나며 제품에 어떠한 보안기능의 추가 설치 없이 바로 동작하기 때문에 편리하다는 장점이 있다. 그러나 상용화된 AP 추적 솔루션으로 손쉽게 외부에 노출이 될 수 있기 때문에 보안상 가장 취약하다. |

| SSID | 무선 네트워크 ID인 SSID를 AP와 무선 랜 클라이언트 간에 공유하는 인증방식이다. 일반적으로 SSID를 숨겨주는 기능인 Secure Access를 사용하는데, 이 경우 지정한 SSID를 사용해야 무선 랜이 가능하도록 하고 있어 보안이 강화되는 측면이 있다. 그러나 이용자 인증방식만으로는 보안수준이 극히 낮기 때문에, 최소한의 보안 측면에서 사용을 권장하고 있다. |

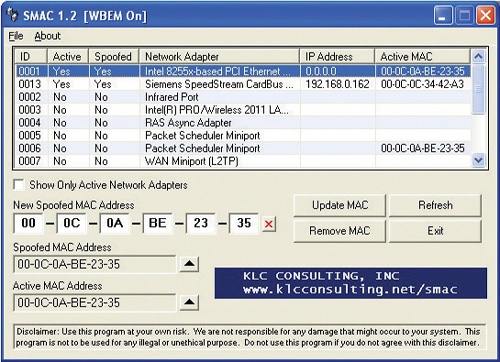

| MAC Filtering | SSID보다 향상된 보안방법으로 AP에 접속할 수 있는 클라이언트의 MAC Address(네트워크 카드의 고유 번호)를 미리 등록해 놓아 기등록된 MAC Address의 접근만을 허용하는 MAC Filtering 기법이 있다. 그러나 MAC Address 자체가 암호화되지 않았을 경우 스니핑을 통해 찾아낼 수 있으며, 이로 인한 MAC Spoofing(MAC Address 도용)이 일어날 가능성이 있다. MAC Filtering의 또 다른 방법으로는 ACL(Access Control List)을 만들어 지정된 MAC 주소 이외의 모든 주소를 차단시킬 수 있으나, 관리자가 일일이 작업해야 하므로 부담이 커지게 되어 WLAN 시스템의 규모가 큰 경우 RADIUS 서버에 있는 MAC 주소만을 접속을 허용하는 방법을 사용하게 된다. |

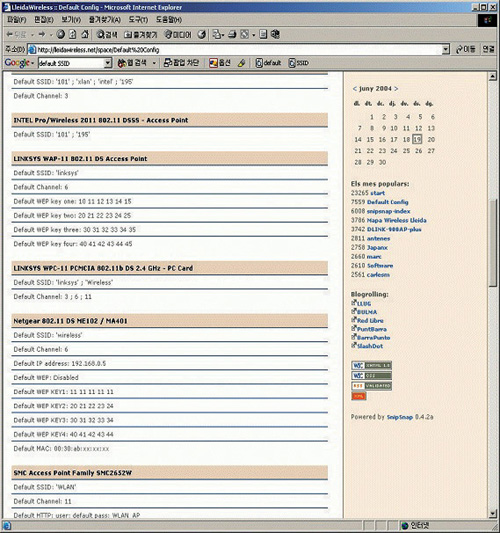

| WEP의 사용 | WEP은 Wi-Fi에서 무선 인프라상의 도청문제를 해결하기 위해 개발한 암호화 표준이다. 단말기와 AP 간에 WEP 암호화를 통해 데이터가 이동하는 방식으로 40bit IV(Initialization Vector) 키값이나 128bit를 사용하며, IV Key 조합의 고갈시 암호 스트림의 재사용이 일어난다. 가격이 저렴한 반면 암호화된 데이터 트래픽의 양이 충분할 경우 WEP Key를 알아낼 수 있어 쉽게 해킹이 이루어진다. |

[표2] 802.11에서 권고하는 보안설정 내역

▶ AP에 단말기가 부여받은 SSID(Service Set Identifier)의 인증 요청

▶ AP는 인증 서버(RADIUS: Remote Authentication Dial-In User Service)에 ID 전달

▶ 인증 후 WLAN을 사용하는 무선단말과 AP 간에 암호화된 데이터의 통신이 이루어짐

여기에서 현재 사용하고 있는 보안방법은 단계별로 아래와 같은 내용이 존재하게 된다.

WLAN의 보안 문제점

위에서 언급된 보안설정과 관련된 문제점으로 하나씩 언급해 보면 다음과 같다.

▶ MAC Filtering: 무선 랜 뿐 아니라 유선에서도 많이 사용되고 있는 접근제어 방식이지만 허용된 MAC Address를 파악할 수만 있다면 현재 자신의 MAC Address를 변조하는 것은 아주 손쉽다. 다만, 현재 복제하고자 하는 MAC이 사용중일경우 L2 환경인 스위치에서 MAC Address 충돌을 감지해 네트워크 사용이 불능상태로 될 수도 있다.

▶ WEP의 사용: WEP Key는 기본적으로 데이터 암호화 통신을 위한 키 값으로 사용을 권하고 있으나, 이것 역시 [그림7]과 같이 초기 값으로 설정된 것으로 사용하는 경우가 존재한다. 즉, Netstumbler로 Access Point의 제조사를 파악하고 WEP 키값의 사용현황을 알아내고 관리자가 무지해 기본값을 설정한 경우 손쉽게 AP와 통신을 할 수 있다. WEP은 현재 802.11(a,b,g)에서 가장 많이 권고하고 있는 암호화 통신수단인 만큼, 이에 대해서 좀 더 다루어 보기로 하겠다.

이와 같이 802.11(a,b,g)에서 사용되는 자체 보안방법은 나름대로 한계가 존재하는 것으로 밝혀지고 있다. 물론 더 심각한 것은 이러한 보안방법 자체도 사용하지 않고 있다는 것이다. 실제로 이러한 802.11(b,g)의 취약점을 이용해 AP 위치파악 및 주요 설정내용을 파악하는 방법을 Wardriving이라 한다. Wardriving은 무선 랜에 연결이 가능한 랜카드가 장착된 노트북(혹은 현재는 PDA로도 가능하다)을 들고 차량으로 이동하면서 보안에 취약한 무선 네트워크를 찾아내는 스니핑 형태로, 국내에서도 점차 WLAN의 선택이 많아짐에 따라 이에 대한 활용이 늘고 있는 상태다. [그림8]은 이러한 Wardriving을 위한 장비구성의 예이다. 이렇듯 우리가 모르고 있는 사이 WLAN 보안문제는 그 심각성을 더해가고 있다.

[그림6] MAC Spoofing 도구를 이용한 MAC 복제

[그림7] 디폴트 WEP 키값의 설정 예

WLAN의 보안 강화

현재까지 WLAN(무선 인터넷)에 대한 문제점만을 이야기해봤다. 그러나 이러한 상황밖에 되지 않는다면 기업의 입장에서는 무선 인터넷을 사용하지 않는 것이 옳은 방법이 되겠지만 그럴 수는 없지 않은가? 여기에서는 간략하나마 WLAN의 보안강화 부분에 대해 언급해 보겠다. 먼저, WLAN 환경 하에서 보안을 해야 할 대상에 대해서 미리 언급해야 할 것이다. 우선적으로 불법 사용자의 내부 접근을 막아야 할 것이며, 그를 위한 대응방법이 예제가 될것이다. 국내에서 일반적으로 구할 수 있는 802.11(a,b,g)를 대상으로 먼저 언급한다.

▶ IEEE 802.1x 인증 인프라 구축 활용

802.1x는 인증에 대해 기존의 802.11이 가지고 있던 기능 외에 부가적인 기능을 제공하는 것으로, 크게 두가지의 문제점을 해결해준다. 첫번째는 아직 완전하지는 않지만 기존 WEP 키의 사용상의 문제점을 해결해준다. 즉, WEP에서 동일한 키를 재사용해 키의 값이 알려질 수 있는 문제점을 해결해 준다. 이것은 사용자 별, 세션 별로 서로 다른 WEP 키를 지원해 줄 수 있다. 또 하나는 기존에 문제가 될 수 있는 어떠한 사용자가 접속해 사용하는지를 알아낼 수 있도록 지원해 준다.

IEEE 802.1x 인증 기반구조의 적용은 실질적인 무선 랜 액세스 포인트를 통한 내부 망에 대한 접근을 제어함으로써 인가 받지 않은 사용자의 접근을 차단해 줄 수 있을 뿐 아니라, 데이터에 대한 동적 암호화를 통한 향상된 기밀성과 무선 랜 사용자들에 대한 관리기능까지 추가적으로 제공받을 수 있기 때문이다. 이를 위해서는 RADIUS 프로토콜을 지원하는 일반적인 AP에서 RADIUS 인증을 구현해 주거나, 혹은 별도의 RADIUS 서버가 구축돼야 한다.

사용되는 개인 인증 클라이언트는 별도의 제품을 사용하거나 개별 PC의 경우 Windows XP 및 최신 기종의 MAC OS에서도 지원되며, 방식은 EAP(Extensible Authentication Protocol)/MSCHAPv2(Challenge Handshake Authentication Protocol)와 같은 암호화 인증 프로토콜이나 인증서를 이용한 인증방식이 존재한다. 그러나 인증방식의 경우 MSCHAPv2나 EAP의 경우 유닉스에서 인식이 안 될 수도 있기 때문에, 인증서를 사용하거나 혹은 별도의 장비회사에서 지원하는 클라이언트 프로그램을 사용하는 것이 확장성에서 좋다.

▶ VPN의 활용

무선 랜 AP에서 제공하는 보안 이외에 기업의 방화벽 외부에 VPN(IP Sec 또는 SSL 방식)을 구축해 기업의 보안을 유지시키는 방법이다. 높은 수준의 보안 암호화 알고리즘의 적용이 가능하며, 현재 많은 기업에서 이미 사용하고 있어 인터페이스도 동일한 장점이 있다. 그러나 VPN의 특성상 추가 비용의 소요 및 연결할 수 있는 채널의 한계에 따른 병목현상으로 인한 성능저하가 일어나며, 관리의 어려움이 있다. 일반적으로 다른 보안기술과 VPN 솔루션을 조합해 구축하며, 이 방법이 802.11i 보안이 자리 잡기 전까지 802.1x와 함께 무선보안을 위한 대안이 될 것으로 보인다.

▶ 별도의 안전한 프로토콜 802.11i

기존의 WPA의 특징을 바탕으로 802.11i의 새로운 부가기능인 Secure IBSS, Secure Fast Handoff, Secure De-Authentication, Disassociation 기술이 적용되는 보안방식으로, 강력한 암호화 알고리즘을 제공한다. 특징으로는 공유의 방지와 더불어 로밍 속도의 향상을 통해 끊김 없는 데이터 흐름을 제공해 준다는 점을 들 수 있다. 기존의 802.11b에서 사용하는 WEP에서 문제가 된 RC4 방식의 암호 알고리즘이 아닌 AES 방식을 사용해 기존의 문제를 해결했으며, 이를 위한 가용 메모리 용량이 늘어나기 때문에 기존 무선장비의 HW 업그레이드가 필요하다. 2004년 WPA v2가 공개됐으며, 2005년에는 802.11i를 완전히 지원하고 권고안으로 승격될 것으로 전망된다.

[그림8] Wardriving을 위한 장비구성의 예

▶ WPA

WPA는 Wi-Fi Alliance 내에 있는 802.11i 워킹그룹에서 2003년 9월 제시한 무선 랜 인증보안 표준으로 WEP이 가지고 있는 취약점들을 보완해 줄 수 있는 표준이다. 이전에 나왔던 기술들이 사용자 인증보안이 없었던 것과 달리, WPA에서 사용자 인증은 802.1x/EAP를 통한 상호인증 방법을 이용한다. 또한, 데이터 암호화를 향상시키기 위해 TKIP(Temporary Key Integrity Protocol) 방식을 택했다. TKIP는 패킷별 키 믹싱 기능을 제공해 WEP 방식보다 높은 수준의 보안을 보장한다. 기존 WEP의 사용자 인증수준을 보완하기 위해 상호 인증을 통해 무선 사용자가 Rogue Network에 잘못 들어가지 않도록 방지하고 있다. 2003년 8월부터 Wi?Fi 인증을 받기 위해 반드시 WPA 지원을 해야 한다고 명시되어 있으므로, WPA의 도입은 점차 확대될 것으로 보인다.

WLAN 보안, 어떻게 해야 할것인가?

지금까지 여러 가지 상황에 대해 언급해보았다. 실제로 WLAN은 현재 정부에서 활성화 의지를 보이고 있는 IT839 정책 중 Wibro와 긴밀한 연결을 맺고 있으며, 현재 사용량 또한 급격히 늘어나고 있는 추세다. 실제로 무선 AP 판매 트렌드를 파악해 보면 이같은 경향은 더욱 가속화될 것으로 예상된다. 현재의 상황으로는 여러 가지 시중에 나와 있는 보안제품을 이용해 보안을 강화하는 것이 가장 큰 보안대책으로 생각되며, 기반 인프라로 사용할 경우에는 올해부터 나오게 될 802.11i 제품을 이용하는 것이 가장 좋은 방법이 될 수 있다. 그러나 크게 보안이 필요 없거나 예산이 많지 않은 개인 사용자의 경우에는 다음과 같은 내용을 활용하는 것만으로도 많은 부분 보안에 도움이 될 수 있으리라 생각된다.

▶ SSID의 설정: 기본설정이 아닌 환경에 맞는 설정.

▶ SNR의 설정: 신호강도를 너무 세게 줄 경우 많은 사용자에게 도움이 되겠지만, 경우에 따라서는 불필요한 사용자에게도 서비스를 제공해 보안에 위협이 될 수 있으므로 거리를 환산해 설정해야 할 것이다.

▶ WEP의 설정: 비록 WEP의 문제점에 대해서 언급했지만, 이러한 WEP 키를 알아내기 위해서는 나름대로 여러 장비를 세팅해 파악해야 하는 문제점이 있기 때문에 수상한 사용자를 파악할 수 있다는 점에서 반드시 128bit의 설정이 필요하며, 기본설정이 아닌 반드시 환경에 맞도록 설정해야 하고, 가급적이면 동적 WEP 키를 지원해 주는 AP를 사용하는 것도 하나의 방안이 될 것이다.

기업의 입장에서의 보안방안은 위의 설정 이외에 가능하다면 다음과 같은 내용을 지원해 주어야 할것이다.

▶ VPN의 활용: VPN을 활용해 허가된 사용자만이 접근가능하게 하고, 데이터의 암호화를 통해 스니핑 및 불법적인 접근을 막는 것이 한가지 방법이 될 수 있으나, 아직까지는 VPN의 특성상 많은 접속에 대해서는 효율성이 떨어지는 것으로 알려지고 있다.

▶ 802.11i의 활용: 현재까지의 발표된 방법 중 보안에 관련된 가장 안정화된 프로토콜로서 최초로 WLAN을 구축하고자 하는 기업의 경우에는 이 방식을 활용하되, 기존에 구축되어 있는 시스템이 존재할 경우 802.1x 기반의 사용자 인증 및 WPA를 이용한 암호화를 병용하는 것이 가장 좋다.

지금까지 무선환경에서의 보안문제점과 현 시점에서의 대책들에 대해 알아보았다. 이제 WLAN은 더 이상 옵션이 아니라 필수로 인식되어 가는 추세다. 비록 WLAN이 이동성 면에서 편의성을 제공하고, 기존과는 다른 서비스를 제공하기 때문에 보안에 대해서 전혀 색다른 편견을 가지고 볼 수도 있지만, 서두에서 언급한 바와 같이 기존 유선에서 사용되던 Hub대신 AP가 사용되는 것으로 이해하면 가장 쉬울 것으로 생각된다. 또한 그렇기 때문에 보안을 해야 하는 구간이 AP와 무선 네트워크 카드를 탑재한 클라이언트임을 파악할 때, 간단하게 둘 사이의 인증과 데이터의 암호화가 가장 큰 보안문제임을 생각할 수 있을 것이다. WLAN도 모든 보안 문제가 시작할 때와 동일하게 기본 로직을 모르고 보안 옵션을 사용하지 않고 사용해서 발생되는 문제이니 만큼, 본인 또는 조직에서 사용하는 장비에 대한 특성을 이해하고 이에 지원되는 보안 설정을 100% 활용하는 것이 나름대로 가장 좋은 보안 방안이라 생각된다.